2022 VishwaCTF Writeup_ Hey Buddy(Web)

2022. 3. 31. 23:07ㆍCTF_Writeup/웹 web

문제 URL: https://h3y-buddy.vishwactf.com/

Hey, Buddy!

h3y-buddy.vishwactf.com

이 문제는 SSTI를 이용하여 풀어야한다.

SSTI가 무엇인지는 밑에 있는 링크를 참고하면 좋다

SSTI(Server Side Template Injection) 취약점이란? – me2nuk – Web Developer from Somewhere

SSTI(Server Side Template Injection) 취약점이란?

SSTI(Server Side Template Injection) 취약점은 공격자가 서버측의 기본 템플릿 구문을 이용하여 악성 페이로드를 삽입 한 다음 서버 측에 실행되면서 생기는 취약점이며 웹 템플릿 엔진마다 사용되는 페

me2nuk.com

문제 URL을 타고 들어가면 나오는 화면이다.

Gabi라고 입력하니까 입력값 그대로 출력하는 화면을 확인할 수 있었다.

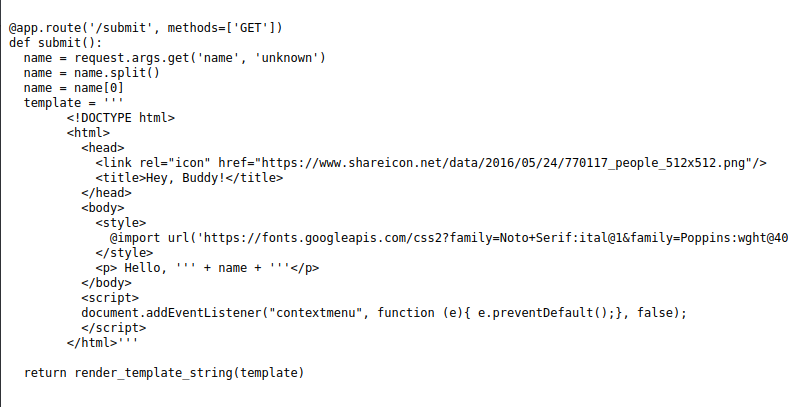

ctf 기간 중에 공개되었던(지금은 닫힘) 메인페이지 소스코드이다.

메세지 플레싱 템플릿에서 제공하는 get_flashed_messages() 사용할 수 있다.

'CTF_Writeup > 웹 web' 카테고리의 다른 글

| [ImaginaryCTF 2022] hidden, mass write up (0) | 2022.07.31 |

|---|---|

| 2022 VishwaCTF Writeup_ My Useless Webiste(Web) (0) | 2022.03.31 |